平台漏洞修复(持续更新)

操作前先将crontab定时任务服务停了,操作完成后再将定时任务服务启动

停服务:sudo service crond stop

起服务:sudo service crond start

activemq

背景:Apache ActiveMQ是最流行的开源、多协议、基于 Java 的消息代理。它支持行业标准协议,用户可以从多种语言和平台的客户端使用AMQP协议集成多平台应用程序。ActiveMQ存在一个远程命令执行漏洞,攻击者可以通过默认的61616服务端口利用该漏洞执行恶意命令,导致服务器失陷。

解决方案:升级activemq版本

1.查看activemq版本

cd /home/seekcy/softs/activemq/activemq-01/bin

./activemq –version

2.停止activemq进程

./activemq stop

3.备份原activemq目录

cd /home/seekcy/softs

mv activemq activemq.bak

4.上传升级包

使用seekcy上传到服务器/home/seekyc/softs/目录下

解压activemq.zip文件

unzip activemq5.16.7.zip

5.复制配置文件

cd /home/seekcy/softs/activemq.bak/activemq-01

cp ./conf/db.properties /home/seekcy/softs/activemq/activemq-01/conf/

cp ./conf/activemq.xml /home/seekcy/softs/activemq/activemq-01/conf/

cp ./bin/env /home/seekcy/softs/activemq/activemq-01/bin/

6.启动activemq

cd /home/seekcy/softs/activemq/activemq-01/bin

chmod 755 activemq

./activemq start > /dev/null

mysql

背景:Oracle MySQL是美国甲骨文(Oracle)公司的一套开源的关系数据库管理系统。 Oracle MySQL 5.7.41版本及之前版本的 Server: InnoDB (zlib)组件存在安全漏洞。高权限攻击者利用该漏洞可以通过多种协议访问网络来破坏 MySQL 服务器。

解决方案:升级mysql版本

1.查看mysql版本

cd /home/seekcy/database/mysql/bin

mysql –version

2.上传升级包

使用seekcy上传到服务器/home/seekcy/database目录下

3.备份数据库

cd /home/seekcy/db_backup/bin

执行mysql备份脚本:./mysql_backup.sh

4.停止服务

cd /home/seekcy/database

注释掉watchdog.sh里的mysql(后面升级成功后需要改回!)

cd /home/seekcy/database/mysql/support-files

./mysql.server stop

5.备份原mysql目录

cd /home/seekcy/database

mv mysql mysql.bak

6.解压安装包、重命名

cd /home/seekcy/database/

tar -zxvf mysql-5.7.44.tar.gz

mv mysql-5.7.44 mysql

cd mysql

mkdir data

7.复制文件

cp -r /home/seekcy/database/mysql.bak/data/ /home/seekcy/database/mysql/

cp -r /home/seekcy/database/mysql.bak/support-files/mysql.server /home/seekcy/database/mysql/support-files/

cp -r /home/seekcy/database/mysql.bak/my.cnf /home/seekcy/database/mysql/

cp -r /home/seekcy/database/mysql.bak/logs /home/seekcy/database/mysql/

8.启动mysql

cd home/seekcy/database/mysql/support-files

./mysql.server start

9.恢复备份数据

cd /home/seekcy/db_backup/bin

执行mysql恢复脚本:./mysql_restore.sh

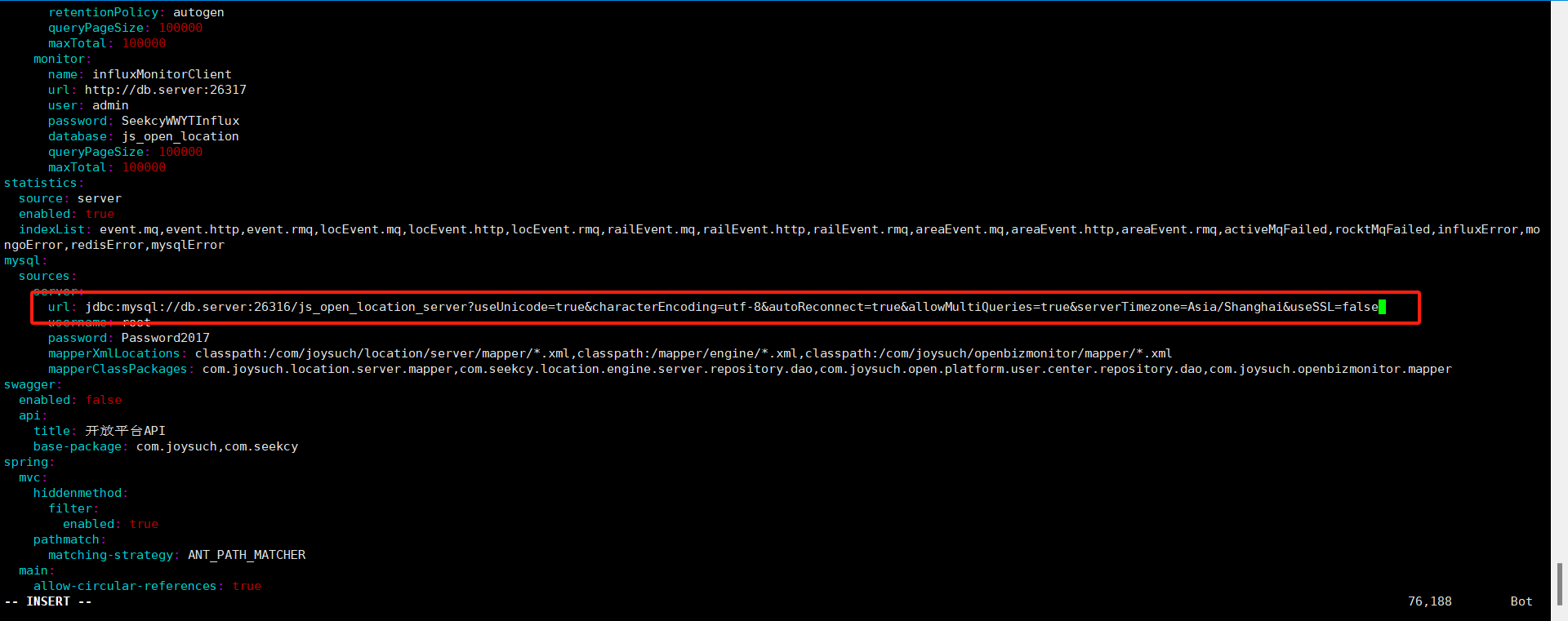

10.修改location-server服务的yml配置文件

cd /home/seekcy/js_open/location-server/config/

vi application.yml

在url最后添加&useSSL=false,如下图

11.重启开放平台服务

cd /home/seekcy/js_open/

./restart.sh

mongodb

背景:MongoDB是美国MongoDB公司的一种面向文档的数据库管理系统。MongoDB存在安全漏洞。

解决方案:升级mongodb版本

1.查看mongodb版本

cd /home/seekcy/database/mongodb/bin

./mongod –version

2.备份数据库

cd /home/seekcy/db_backup/bin

执行mongo备份脚本:./mongo_backup.sh

3.停止mongodb进程

./mongod --dbpath=/home/seekcy/database/mongodb/data/db --shutdown

4.备份原mongodb目录

cd /home/seekcy/database

mv mongodb mongodb.bak

5.上传升级包

使用seekcy上传到服务器/home/seekyc/database/目录下

6.解压mongodb.zip文件

unzip mongodb.zip

7.复制配置文件

cp /home/seekcy/database/mongodb.bak/mongodb.conf /home/seekcy/database/mongodb/

8.启动mongoddb

cd /home/seekcy/database/mongodb/bin

./mongod -f ../mongodb.conf

9.修改mongodb.conf并重启mongodb

cd /home/seekcy/database/mongodb/

vi mongodb.conf

修改auth=false保存并重启mongo

10.登陆并创建

./bin/mongo –port=47017

use js_open_location_server

db.website.insert({title:””,url:”2”})

show dbs;

db.createUser({user:”jsopen”,pwd:”JsOpenMongo2019”,roles:[{role:”readWrite”,db:”js_open_location_server”}]})

11.修改mongodb.conf

vi mongodb.conf

修改auth=true保存后重启mongo

12.恢复备份数据

cd /home/seekcy/db_backup/bin

执行mongo恢复备份脚本:./mongo_restore.sh

nginx

背景:nginx存在安全漏洞。

解决方案:升级nginx版本(注意:不同的Linux系统对应不同的安装包)

1.查看nginx版本

cd /home/seekcy/softs/nginx/sbin

./nginx -v

2.停止nginx进程

./nginx/sbin/nginx -s stop

3.备份原目录

mv nginx nginx.bak

4.上传升级包

使用seekcy上传到服务器/home/seekyc/softs/目录下

tar -zxvf nginx.tar.gz

5.复制配置文件

cp ./nginx.bak/conf/nginx.conf /home/seekcy/softs/nginx/conf

cp ./nginx.bak/conf/pod.conf /home/seekcy/softs/nginx/conf

cp ./nginx.bak/conf/stream.conf /home/seekcy/softs/nginx/conf

cp -r ./nginx.bak/conf/conf.d /home/seekcy/softs/nginx/conf

6.启动nginx

./nginx/sbin/nginx -c /home/seekcy/softs/nginx/conf/nginx.conf

替换文件:/attached/file/20241206/20241206171926_413.zip

NFS

showmount -e (CVE-1999-0554)漏洞

解决方案:限制可访问的IP。

参考链接:https://www.cnblogs.com/0820LL/p/17653368.html

验证漏洞是否修复方法:

通过另一台麒麟/Linux终端对10.12.105.139服务器执行获取信息命令(showmount -e 10.12.105.139),如未获取到相关信息即漏洞修复完成。

在NFS的服务端服务器执行下列命令(10.12.105.140为NFS客户端服务器ip)

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.12.105.140" service name="mountd" accept'firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.12.105.140" service name="rpcbind" accept'firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source not address="10.12.105.140" service name="mountd" reject'firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source not address="10.12.105.140" service name="rpcbind" reject'firewall-cmd --reload

SSL/TLS

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

解决方案:修改中间件配置文件,禁用弱加密算法(IDEA、DES和3DES算法等)。

参考链接https://blog.csdn.net/weixin_45251630/article/details/141817904

转载请注明作者和出处,并添加本页链接。

原文链接:

//svn.seekcy.com:33382/729